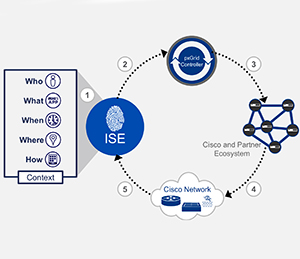

منابع ارائه دهنده اطلاعات هویتی و متنی برای ISE

داشتن آگاهی از هویت یک موجودیت در شبکه به معنی تعیین و تایید فردیت کاربر یا گروهی از کاربران میباشد که قصد دسترسی به شبکه را دارند. فردیت کاربر میتواند شامل ترکیبی از نام کاربری و سایر ویژگیهای آن باشد. برای مثال کاربر Iranshell از طریق مجوز اکتیو دایرکتوری خود میتواند در شبکه احراز هویت شود. همچنین کاربر Iranshell عضو گروه کاربری admin نیز میباشد. بنابراین ما یک هویت کاربری داریم که با استفاده از آن میتوانیم تصمیم بگیریم که ISE باید چه دسترسیهایی به آن اختصاص دهد.

ISE می تواند با استفاده از چندین روش مختلف، اطلاعات هویتی موجودیتهای شبکه را بدست آورد و صحت آنها را با استفاده از چندین متد مختلف ازجمله Acitve Directory تأیید کند. این اطلاعات میتواند مبتنی بر اطلاعات کاربری، اطلاعات نقطه پایانی یا هر دو باشد. سیسکو ISE میتواند از منابع زیر اطلاعات هویتی مربوط به کاربران و نقاط شبکه را دریافت نماید.

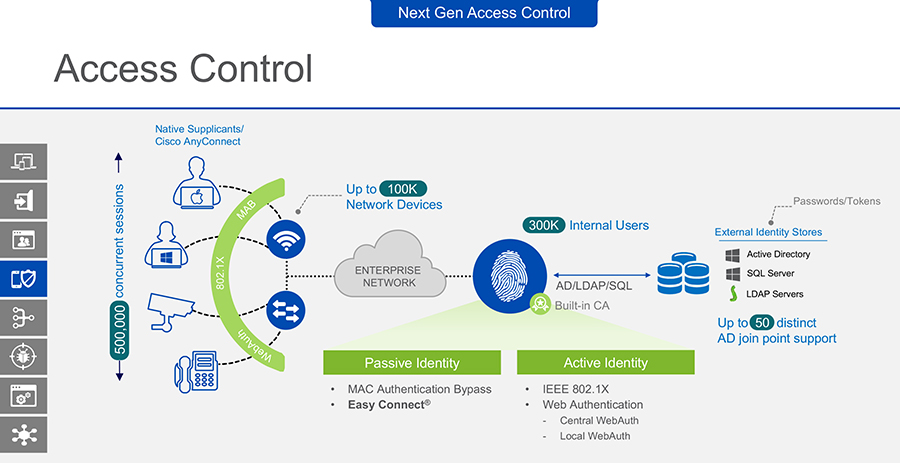

802.1x

802.1x یک استاندارد IEEE برای کنترل دسترسی لایه 2 به شبکه کابلی و وایرلس میباشد. در شبکههای وایرلس از متد احراز هویت WPA Enterprise به همراه پروتکل 802.1x EAP برای احراز هویت استفاده میشود. 802.1x هیچنین میتواند از اطلاعات هویتی کاربران و نقاط پایانی یا هر دوی آنها برای احراز هویت استفاده نماید. علاوهبراین پروتکل 802.1x قابلیتهایی نیز برای صدور و عدم صدور مجوز ارتباطات شبکهای لایه 2، اختصاص شماره VLAN و همچنین امکان اعمال سایر سیاستهای شبکهای را ارائه میدهد.

هدایت به یک پرتال وب

مروگر وب کاربران، به صورت اتوماتیک به یک پرتال وب هدایت میشود که آنها میتوانند اطلاعات کاربری خود را وارد کنند.

دسترسی کاربران مهمان

ISE میتواند با استفاده از متدهای مختلفی یک کاربر را به عنوان کاربر مهمان شناسایی کند. عدم استفاده از هیچ متد احراز هویت، استفاده از یک عبارت یا مجوز موقت یا استفاده از مجوزهای شبکههای اجتماعی، از جمله متدهای شناسایی کاربران مهمان میباشد. همچنین کاربران مهمان میتوانند براساس اطلاعات شبکهای که به آن متصل هستند نیز شناسایی شوند. برای مثال کاربری که به یک شبکه عمومی وایرلس با SSID مشخص متصل شود به عنوان کاربر مهمان شناسایی میشود.

احراز هویت VPN

کاربران قبل از اینکه ترافیکی داخل تونل VPN ارسال شود، اطلاعات کاربری خود را وارد میکنند.

Easy connect

ISE از طریق سیاستهای خود به کاربران اجازه میدهد تا از PCهای عضو دامین خود در اکتیو دایرکتوری لاگین کنند. سپس ISE سیاستهایی براساس اطلاعات کاربری و گروههای کاربری به آنها اختصاص میدهد.

MAB(MAC address authentication bypass)

ISE همچنین میتواند از آدرس MAC سخت افزاری کارت شبکه نقطه پایانی برای کنترل دسترسی آن استفاده کند. این متد MAC address authentication bypass نام دارد. به خاطر سهولت جعل آدرس MAC، معمولا توصیه میشود از راهکارهای اضافهتر مانند اطلاعات پروفایل مشخصات دستگاه برای اطمینان از اصالت نقطه پایانی استفاده شود.

جمعآوری اطلاعات متنی کاربران و نقاط پایانی

بعد از آگاهی و تایید هویت نقطه پایانی، نوبت جمعآوری بلادرنگ اطلاعات متنی درمورد کاربران، شبکه و نقاط پایانی میباشد. سیسکو ISE از چندین متد مختلف برای جمعآوری اطلاعات متنی در مورد کاربران و نقاط پایانی استفاده میکند. موارد زیر از معمولترین منابع برای جمعآوری اطلاعات متنی میباشند.

- مشخصههای مجوزهای کاربران که از منابع دارای هویتهای کاربری مانند LDAP, Active directory, Radius و دیتابیس داخلی ISE بدست میآید.

- مشخصههای دستگاههای مورد استفاده در نقاط پایانی از طریق پرسوجوی اطلاعات اکانت ماشینی از LDAP.

- استفاده از یک موتور Device Profiling یکپارچه که به صورت اکتیو و یا پسیو دستگاه مورد استفاده در نقطه پایانی را اسکن یا از طریق مانیتور کردن رفتار شبکهای آن، نوع دستگاه را مشخص میکند که چیست. به عنوان مثال اگر دستگاهی دارای آدرس MAC متعلق به شرکت اپل باشد و رشته مربوط به Agent مرورگر آن شامل کلمات “Apple iPad” باشد، موتور کلاسبندی آن را به عنوان Apple iPad طبقهبندی میکند.

- اطلاعات موقعیت مکانی مانند مکان فیزیکی، نوع دسترسی شبکه (سیمی، بی سیم، VPN)، موقعیت GPS و موقعیت پورت سوئیچ متصل به نقطه پایانی.

- ماژول Device posture که اطلاعات وضعیت امنیتی را از نقاط پایانی جمعآوری و به سیسکو ISE ارسال میکند. اطلاعات گزارش شده به سیسکو ISE میتواند شامل نوع و ورژن و لیست پچهای امنیتی سیستم عامل، نرمافزارهای امنیتی، برنامههای کاربردی، لیست پردازههای سیستم عامل، کلیدهای رجیستری، گواهیهای دیجیتال و موارد دیگر باشد.

- اطلاعات متنی جمعآوری شده از سایر اهکارهای امنیتی سیسکو از جمله AMP, Stealthwatch, FTD و اسکنرهای آسیبپذیری مانند Qualys. این اطلاعات متنی میتواند شامل لیست آسیبپذیریهای هاست، اطلاعات بدافزار اجرا شده بر روی هاست، اتصالات هاست به محتوای مخرب و سایر اطلاعات متنی تهدید محور باشد.

به نمایش گذاشتن قدرت واقعی ISE از طریق سیاستهای امنیتی متمرکز شده

مرحله آخر، بکارگیری اطلاعات هویتی و متنی برای کار با فریمورک مربوط به سیاستهای سیسکو ISE میباشد. سیسکو ISE یک کنسول مدیریتی متمرکز برای مدیریت بیش از 500 هزار نقطه پایانی را بدون در نظر گرفتن نوع شبکهای که متصل هستند، فراهم میکند. ISE همپچنین از دستگاههای تولید کنندگان مختلف نیز پشتیبانی میکند. در اصل سیسکو ISE از طریق سیاستهای امنیتی تعریف شده میزان تطابق نقطه پایانی با سیاستها و قوانین امنیتی سازمان را مشخص میکند. در صورت عدم تطابق آنها با سیاستهای امنیتی، ISE میتواند به صورت اتوماتیک نقاط پایانی را قرنطینه و موارد امنیتی آن را اصلاح نماید. برای مثال اگر AMP بدافزاری در نقطه پایانی شناسایی کند، میتواند به ISE دستور دهد که ارتباطات این هاست را از شبکه قطع کرده و آن را قرنطینه کند. در واقع از طریق ISE میتوانیم به یک امنیت پایدار و دید شفاف از شبکه خود برسیم.

دیدگاهتان را بنویسید