معرفی سیسکو ISE

بر اساس تجربه و بررسی تکنولوژیهای استفاده شده در زیرساختهای امنیتی و شبکهای سازمانها، این موضوع به وضوح روشن است که سیاستها و تجهیزات امنیتی و شبکهای، بودجه و منابع سازمانها در مقایسه با نوآوریهای که درحوزه تکنولوژی، مدل و محیط کسب و کارها رخ میدهد، رشد نسبتا پایینی دارند. همراه شدن این موضوع با رشد بالای تهدیدات امنیتی و همچنین عدم جوابگو بودن روشهای سنتی در جلوگیری از تهدیدات و کاهش ریسکها، سازمانها را با چالشهای اساسی روبرو کرده است.

سازمانها برای حل این مشکلات نیازمند سیستمی هوشمند با معماری یکپارچه میباشند که علاوه بر کارایی بالا در برابر تهدیدات قابلیت کار با سیستمهای راه اندازی شده قبلی را نیز داشته باشد.

طبق آمارهای ارایه شده در دوسال اخیر هکرها برای دسترسی به منابع سازمانها بیشتر از تکنیکهای مهندسی اجتماعی برای دستیابی به مجوزهای معتبر استفاده کردهاند. مهندسی اجتماعی در واقع به نوعی هک کردن افراد محسوب میشود.

در بیشتر اوقات اگر حملات انجام شده به سرویسها و منابع سازمان را Trace کنیم، نهایتا به هکری میرسیم که با دستیابی به مجوزی معتبر در شبکه سازمان، در ادامه به کلیه داراییها و سرویسهای سازمان دسترسی پیدا کرده است. سوال مهم این است که در مقابل هکری که توانسته به اطلاعات کاربری معتبری (مانند اطلاعات کاربری ادمین دامین) دسترسی پیدا کند، چه باید کرد؟ یکی از راه حلهای که در محصولات این حوزه ارایه شده این است که مجوزهای اعطا شده به کاربران به صورت داینمایک باشد و هر کاربری فقط مجوزهای دسترسی به سرویسهای مورد نیازش را داشته باشد. این نوع کنترل دسترسی به Dynamic segmentation یا Microsegmentation شهرت دارد.

کنترل امنیت IT خود را بدست بگیرید

با وقوع انقلاب در حوزه دستگاههای موبایل، تکنولوژیهای مجازیسازی، شبکههای اجتماعی و سایر حوزههای فناوری و همچنین تبدیل شدن فناوری اطلاعات به یک کالای مصرفی، باعث تغییرات گسترده در نوع دستریها به شبکه و دادههای سازمان شده است. این تغییرات که منجر به دسترسیهای بدون محدودیت زمانی و مکانی شده است، سازمانها را با چالشهای زیادی روبرو کرده است.

- عدم وجود کنترلهای امنیتی مناسب و کافی برای کنترل دستگاههایی که تحت مالکیت سازمان نمیباشند. به خصوص داستگاههایی مانند iPad و iPhone و سایر دستگاههای همراه.

- افزایش احتمال از دست دادن اطلاعات حساس که می تواند مشکلات زیادی برای کسب و کار، کاربران و مشتریان ایجاد کند.

- از بین رفتن مرزهای امنیتی شبکه سازمان (شبکههای بدون مرز) که به دلیل افزایش نقاط ورودی به سازمان رخ داده، باعث افزایش ریسکهای مربوط به کسب و کار شده است.

- از طرفی این موضوع باعث افزایش پیچیدگیهای مربوط به حفظ تطابق با قوانین امنیتی و حفظ حریم خصوصی و سایر استانداردهای امنیتی (مانند استاندارد امنیتی موجود در حوزه پرداختهای الکترونیکی (PCI-DSS)) نیز شده است.

مشکل امنیت

مشکل امنیت همچنان ضعیفترین و آسیب پذیرترین لینکهای متصل به شبکه میباشد. نکته اصلی این است که هکرها اکثرا به دنبال نقاط یا راههایی برای نفوذ میباشند که کمترین مقاومت را بر رسیدن به هدفشان داشته باشند. منطق این کار این است که آنها به جای تلاش بیهوده برای نفوذ به سیستم یا هدفی Harden شده، نقطهای ضعیفتر را هدف قرار میدهند و با استفاده از مجوزهای آن سیستم، هدف اصلی خود را مورد نفوذ قرار میدهند.

میتوان گفت یکی از اصلهای مهم در امنیت توجه به نقاط ضعیف و آسیب پذیر میباشد. در واقع امنیت اطلاعاتی که شما در حال محافظت از آن هستید به اندازه امنیت ضعیفترین لینکی است که با این اطلاعات در ارتباط است. یکی دیگر از چالشهای امنیتی سازمانها افزایش تعداد وردیها و نقاط متصل به سازمان میباشد. با یک نگاه ساده به سازمانها میتوان متوجه شد که در هیچ زمانی به اندازه الان، شبکه و داراییهای سازمانها برای افراد غیرقابل اعتماد در دسترس نبوده است. نکته دیگر اینکه سازمانها دیگر مالکیت کمتری بر روی تجهیزات استفاده شده توسط کاربران خود دارند. این موضوع نیز نگرانیهای سازمانها را دو چندان کرده است.

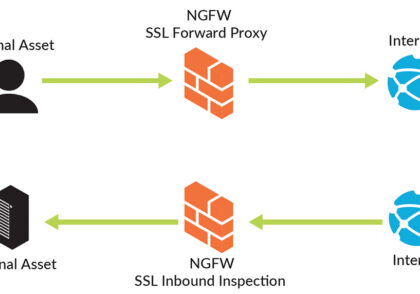

با این اوصاف سیستمهای سنیتی با محدویتهای استاتیکی که ایجاد میکنند دیگر جوابگوی کار نمیباشند. دیگر زمان رویکرد ایجاد شبکه امن با استفاده از قابلیت Packet filtering فایروالها برای جلوگیری از دسترسیهای غیرمجاز به سرویسها و منابع سازمان و تقسیمبندی شبکه به قسمتهای Trust و Untrust گذشته است. در حال حاضر رویکرد دفاعی در معماریهای امنیتی از رویکر دفاع نقطهای محیطی به دفاع عمیق شبکهای تغییر کرده است. در دفاع عمیق شبکهای بیشترین تمرکز بر روی بررسی عمیق ترافیک شبکه و تهدیدات و مبتنی بر Identity و Context میباشد.

تغییرات ایجاد شده به دلیل تغییر در رویکرد دفاعی سازمانها

- دیگر در شبکه هیچ اعتمادی به هیچ ترافیک یا بستهای وجود ندارد و هیچ قسمتی در شبکه به عنوان Trust یا Untrust نمیباشد (تفکر ZeroTrust).

- شبکه در همه نقاط اتصالی نیازمند کنترل دسترسی بر مبنای هویت (Identity) و ماهیت (Context) نقطه پایانی میباشد.

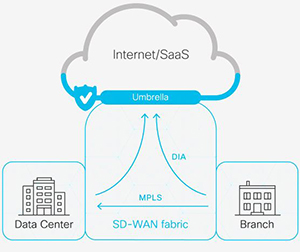

- داشتن مدیریت متمرکز بر روی سیاستها بر مبنای هویت و ماهیت نقاط اتصالی اصلیترین نیازمندی این رویکرد میباشد (Wired, Wireless and VPN).

- این رویکر نیازمند یک اکوسیستم کامل امنیتی است که اجزای آن به صورت یکپارچه عمل کنند.

- این رویکرد علاوه براین نیازمند سامانههای دفاعی یکپارچه و اتوماتیک میباشد که از پارامترهای کتنرلی داینامیک استفاده کند. زیرا دفاع مبتنی بر پارمترهای استاتیک به راحتی قابل Bypass شدن میباشند. علاوه براین اصلاح و تغییر دستی سیاستهای امنیتی، کار دفاع در برابر تهدیدات را کند میکند.

سیسکو ISE

در حال حاضر سازمانها برای مدیریت و امنسازی شبکه خود نیازمند رویکردها و راهکارهای متفاوتی نسبت به قبل میباشند. محصول ISE شرکت سیسکو با ایجاد شفافیت کامل در مورد کاربران و تجهیزات متصل به شبکه باعث شده تجربه پویا بون شبکه برای سازمانها سادهتر شود. ISE علاوه بر ایجاد شفافیت در شبکه سازمان از طریق اطلاعات جمع آوری شده، امکان به اشتراک گذاری این اطلاعات با سایر تجهیزات و راهکارهای امنیتی مانند FTD را نیز دارد. با ویژگیهای مانند پکپارگی، قابلیت ادغام شدن با سایر راهکارهای امنیتی و رویکرد اتوماتیک که ISE ارایه میدهد، باعث شده سازمانها به سرعت تهدیدات را شناسایی و اصلاح نمایند.

در واقع سیسکو ISE یک پلتفرم کنترل دسترسی نسل جدید میباشد که به سازمانها این امکان را میدهد که سرویسهای جدید خود را به سرعت به کاربران ارایه و امنیت خود را ارتقاء دهند. علاوه براین سازمانها براساس اطلاعات جمع آوری شده بتوانند قوانین کنترلی و انطباقی خود را اصلاح یا براساس اطلاعات جدید قوانین جدیدی ایجاد نمایند.

سرویسهای ارایه شده توسط ISE

- ایجاد شفافیت در مورد همه نقاط اتصالی به شبکه.

- کنترل دسترسیها به صورت امن، پیوسته و موثر.

- کاهش پیچیدگی مربوط به مدیریت دسترسیها.

قابلیتهای کلیدی سیسکو ISE

- آگاهی از هویت کاربران و انجام کنترلهای امنیتی مربوط به آنها.

- آگاهی از ماهیت یا Context کاربران، دستگاهها و تجهیزات زیرساخت شبکه مانند سطح آپدیت سیستم عامل، عضو دامین بودن، نصب بودن آنتی ویروس، نوع دستگاه، محل فیزیکی دستگاه و پروفایل ریسک مربوط به دستگاه.

- امکان ایجاد و ارایه سیاستهای امنیتی به صورت متمرکز برای مدیریت شبکههای مختلف (VPN, Wireless و Wire).

- مدیریت مرکزی دسترسیهای کاربران مهمان.

- ارایه دید جامع از اینکه چه کسی از کجا با چه ماهیتی به شبکه متصل میباشد.

- کاهش هزینههای عملیاتی با ارایه یک راهکار جامع برای احراز هویت، تعیین سطح دسترسی، اکانتینگ، ارزیابی امنیتی، مدیریت کاربران مهمان و دستگاههای همراه

- ارایه پروتکل +TACASC برای مدیریت تجهیزات شبکه.

- شناسایی و پروفایلینگ اتوماتیک دستگاههای متصل به شبکه با استفاده از ماژولهای تحلیل ISE و سنسورهای دیگر ازجمله سویچهای شبکه و Agentهای اسکن نقاط پایانی.

- قابلیت ادغام و ویژگی اتوماسیون سیسکو ISE، که میتوانیم با استفاده از این ویژگیها به سرعت تهدیدات را شناسایی، مهار و اصلاح نماییم.

- قابلیت ایجاد CA

- مدیریت و اعمال سیاستهای سیسکو TrustSec با استفاده از تگهای SGT

- اشتراک گذاری Contextهای جمع آوری شده با سایر راهکارهای امنیتی مانند فایرول NGFW و Stealthwatch از طریق سرویس pxGrid.

دیدگاهتان را بنویسید