امنیت IoT (اینترنت اشیا)

اینترنت اشیا (IoT) چیست؟ به هر چیزی که دارای یک شناسه منحصر به فرد و توانایی انتقال خودکار داده از طریق شبکه را داشته باشد، اطلاق میشود. و این میتواند شامل ماشینهای مکانیکی و دیجیتالی، اشیا، حیوان و یا حتی مردم باشد. اما دسترسی این دستگاهها به اینترنت در صورت عدم محافظت صحیح میتواند آنها را در معرض آسیب پذیریهای جدی قرار دهد. اینجاست که امنیت اینترنت اشیا (IoT) مطرح میشود.

امنیت IoT حوزهای از فناوری اطلاعات است که از آن برای محافظت از شبکهها و دستگاههای متصل به اینترنت استفاده میشود. این موضوع شاید اولین بار بعد از شناسایی نفوذپذیریها و حملات متعدد که در آنها پای یک دستگاه IoT برای حمله و نفوذ به یک شبکه بزرگتر در میان بوده، مورد بررسی قرار گرفت.

چالشهای امنیت IoT

چالشهای زیادی مانع از حفظ امنیت دستگاههای IoT و اطمینان از امنیت end-to-end در محیطهای IoT میشود. از آنجا که ایده اتصال اشیا به شبکه نسبتا جدید است، امنیت در مرحله طراحی در اولویت قرار نگرفته است. علاوه بر این از آنجا که IoT یک بازار نوپا است، بسیاری از طراحان و تولیدکنندگان محصولات، به جای اینکه از ابتدا اقدامات لازم برای ایجاد امنیت را اولویت کار خود قرار دهند، بیشتر علاقه دارند تا محصولات خود را سریعا به بازار عرضه کنند.

چالش اصلی در رابطه با امنیت IoT استفاده از رمزهای عبور پیش فرض است که میتواند منجر به نقض امنیت شود. حتی اگر رمزهای عبور تغییر کنند، باز آنها اغلب به اندازه کافی عنصر قوی نیستند تا از نفوذ جلوگیری کنند.

موضوع متداول دیگر در رابطه با امنیت دستگاههای IoT محدود بودن منابع آنها میباشد. به همین دلیل آنها منابع محاسباتی لازم برای اجرای امنیت قوی در خود ندارند. به همین ترتیب، بسیاری از دستگاهها ویژگیهای امنیتی پیشرفتهای را ارائه نمیدهند یا اصلا نمیتوانند. به عنوان مثال، سنسورهایی که دما و رطوبت را رصد میکنند، قادر به رمزگذاریهای پیشرفته و یا سایر اقدامات امنیتی نیستند. بعلاوه بسیاری از دستگاههای IoT پچها یا بروزرسانیهای امنیتی را دریافت نمیکنند. از نظر تولیدکنندگان، ساختن امنیت در ابتدای کار میتواند پرهزینه باشد و باعث کند شدن توسعه کار شود و دستگاه آنطور که باید نتواند کار کند.

اتصالات قدیمی که ذاتا برای اتصالات IoT طراحی نشدهاند یکی دیگر از چالشهای امنیتی است. جایگزینی زیرساخت های قدیمی با تکنولوژی شبکهای، هزینه بر است. بنابراین بسیاری از سیستم ها با حسگرهای هوشمند مقاوم سازی میشوند. با این حال، به عنوان دستگاههای قدیمی که احتمالا بروزرسانی نشدهاند یا در برابر تهدیدات مدرن امنیت ندارند، سطح حمله در این نوع دستگاهها گسترش مییابد.

از نظر بروزرسانی، بسیاری از سیستمها فقط برای یک بازه زمانی مشخصی پشتیبانی میشوند. در صورت اضافه نشدن پشتیبانی برای دستگاههای قدیمی یا جدید، امنیت میتواند از بین برود. و از آنجا که بسیاری از دستگاههای IoTسالها در شبکه باقی میمانند، ایجاد امنیت میتواند چالش برانگیز باشد.

چالش دیگر در رابطه با امنیت IoT فقدان استانداردهای صنعتی پذیرفته شده است. در رابطه با امنیت IoT هیچ چارچوب امنیتی توافق شده واحدی وجود ندارد. شرکتهای بزرگ و سازمانهای صنعتی ممکن است استانداردهای خاص خود را داشته باشند. در حالی که بخشهای خاصی مانند صنعت IoT دارای استانداردهای وابسته و اختصاصی و ناسازگار از سوی رهبران صنعت هستند. تنوع این استانداردها، نه تنها امنیت سیستمها، بلکه قابلیت همکاری و ارتباط بین آنها را دشوار میکند.

همگرایی یا تطابق شبکههای فناوری اطلاعات و فناوری OT باعث ایجاد چالشهای بسیاری برای تیمهای امنیتی، به ویژه افرادی که وظیفه محافظت از سیستمها و امنیت end-to-end را در مناطقی که خارج از حوزه تخصصیشان را دارند، شده است، به همین دلیل تیمهای IT با مجموعه مهارتهای مناسب باید مسئولیت امنیت IoT را بر عهده بگیرند.

سازمانها باید امنیت را به عنوان یک مسئله مشترک در نظر بگیرند، از تولید کننده و ارائه دهنده خدمات گرفته تا کاربر نهایی. تولیدکنندگان و ارائه دهندگان خدمات باید امنیت و حریم خصوصی محصولات خود را در اولویت قرار دهند. برایی مثال، رمزگذاری و اعطای مجوز را به صورت پیش فرض در اختیار کاربر قرار دهند. اما این تعهدات به همین جا ختم نمیشود، بلکه کاربر نهایی هم حتما باید اقدامات امنیتی لازم از جمله تغییر رمز عبور، نصب پچهای ارایه شده و استفاده از نرم افزارهای امنیتی را انجام دهند.

نفوذپذیریها و حفرههای امنیتی حوزه IOT

کارشناسان امنیتی از مدتها پیش از نا امن بودن دستگاههای متصل به اینترنت هشدار میدهند. زیرا مفهوم IoT یرای اولین بار در اواخر دهه 1990 مطرح شده است. لازم به ذکر است که بسیاری از هکهای IoT خود دستگاهها را هدف قرار نمیدهند، بلکه از دستگاههای IoT به عنوان نقطه ورود به شبکه بزرگتر استفاده میکنند. به عنوان مثال، از نمونه نفوذهایی که به طور مداوم در بالاترین سطح قرار دارند، استفاده از یخچال و تلویزیون برای ارسال اسپم به هکرهایی که در مانیتورهای کودک نفوذ کرده و با کودکان صحبت میکنند.

به عنوان مثال در سال 2010، محققان فاش کردند که ویروس stuxnet برای صدمه فیزیکی به سانتریفیوژهای ایرانی مورد استفاده قرار گرفته است. این حمله اغلب به عنوان یکی از اولین نمونههای حمله IoT در نظر گرفته میشود. ویروس stuxnet سیستمهای جمعآوری، کنترل و نظارت در سیستمهای کنترل صنعتی را با استفاده از بدافزار و آلوده کردن دستورالعملهای ارسال شده توسط کنترل کنندههای قابل برنامه ریزی، مورد هدف قرار میدهد.

حمله به شبکههای صنعتی با بدافزارهایی مانند Trion and VPNFilter, CrashOverride/Industroyer که سیستمهای آسیبپذیر OT و IoT صنعتی را هدف قرار دادهاند،همچنان ادامه دارد.

در دسامبر 2013، یک محقق در شرکت امنیتی Proofpoint Inc اولین بات نت IoT را کشف کرد. به گفته این محقق بیش از 25% بات نتها از دستگاههای دیگری غیر از کامپیوترها ساخته شده است، از جمله تلویزیونهای هوشمند، مانیتور کودک و لوازم خانگی.

در سال 2015، محققان امنیتی چارلی میلر و کریس والاسک یک هک بیسیم را روی چیپ اجرا کردند. و با استفاده از آن ایستگاه رادیویی مرکزی رسانه خودرو را تغییر داده برف پاک کن شیشه جلو و سیستم تهویه مطبوع آن را روشن و کار شتاب دهنده را متوقف کردند. آنها حتی توانستند موتور را از کار بیاندازند، ترمزها را درگیر کرده و آنها را به طور کلی غیرفعال کنند. میلر و والاسک توانستند از طریق سیستم اتصال درون خودروی کرایسلر به شبکه خودرو نفوذ کنند.

میرای یکی از بزرگترین باتنتهای اینترنت اشیا تا به امروز میباشد. این باتنت موفق شد برای اولین بار به وب سایت یک روزنامه نگار به نام برایان کریس و یک میزبان وب در فرانسه به اسم OVH در سپتامبر 2016 حمله کند. حملات به ترتیب در 630 گیگابیت بر ثانیه و 1.1 ترابیت در ثانیه انجام شد. ماه بعد سرویس DNS از طریق این باتنت مورد حمله قرار گرفت و تعدادی از وب سایت ها از جمله آمازون، نتفلیکس، توییتر و نیویورک تایمز را برای ساعتها از دسترس خارج کرد. این حملات از طریق دستگاههای IoT، از جمله دوربینهای IP و روترها در شبکه اتفاق افتاد.

در اطلاعیه ژانویه 2017، سازمان غذا و داروی آمریکا (FDA) در مورد سیستمهای تعبیه شده در دستگاههای مجهز به فرکانس رادیویی از جمله ضربان سازها و دستگاههای تنظیم مجدد، هشدار داد که میتوانند در معرض حملات امنیتی قرار گیرند.

ابزار و قوانین امنیتی IoT

همانطورکه قبلا نیز اشاره کردیم بسیاری از چارچوبهای امنیتی IoT وجود دارد، اما تاکنون هیچ استاندارد پذیرفته شده صنعتی واحدی وجود ندارد. با این حال، اتخاذ یک چارچوب امنیتی IoT میتواند کمک کند. این چارچوبها ابزارها و چک لیستهایی را برای کمک به شرکتهای تولیدکننده و ارایه دهنده محصولات IoT ارائه میدهد. چنین چارچوبهایی توسط انجمن GSM، بنیاد امنیتی IoT، کنسرسیوم اینترنت صنعتی و دیگران منتشر میشود.

در ماه سپتامبر 2015، دفتر تحقیقات فدرال اعلامیه خدمات عمومی را منتشر کرد که هشدارهایی در مورد آسیبپذیریهای احتمالی دستگاههای IoT و همچنین توصیههایی در مورد محافظت و دفاع از این محصولات ارائه داده است.

در آگوست سال 2017، کنگره، قانون بهبود فضای مجازی IoT را معرفی شد که بر اساس آن، هر دستگاه IoT که به دولت ایالات متحده آمریکا فروخته میشود، نباید از رمزهای عبور پیش فرض استفاده کنند، آسیبپذیریهای شناخته شده را نداشته باشد و مکانیزمهای لازم جهت پچ دستگاههای IOT نیز در آنها دیده شده باشد. در واقع این قانون مقدمات لازم برای اقدامات امنیتی که همه تولیدکنندگان باید اتحاذ کنند را تعیین کرده است.

همچنین در آگوست 2017، قانون ایجاد نوآوری و رشد اینترنت اشیا (DIGIT)، توانست به مجلس سنا راه پیدا کند، اما هنوز منتظر تصویب مجلس است. این لایحه به وزارت بازرگانی نیاز دارد تا یک گروه کاری تشکیل دهد و گزارشی را در مورد امنیت و حریم خصوصی دستگاههای IoT ایجاد و ارایه نماید.

اگرچه این موضوع خاص IoT نیست، مقررات عمومی حمایت از داده ها (GDPR)، که در می سال 2018 منتشر شد، قوانین حفظ حریم خصوصی دادهها را در سراسر اتحادیه اروپا متحدالشکل کرد. این حمایتها در دستگاههای IoT و شبکههای آنها گسترش یافت و سازندگان دستگاههای IoT باید آنها را مد نظر قرار دهند.

در ژوئن سال 2018، کنگره برنامههای جدید برای تحقیقات و معرفی فرایندهای IoT یا SMART IOT Act را ارایه کرد تا وزارت بازرگانی را مکلف به انجام مطالعه درباره صنعت IoT و ارائه توصیههایی برای رشد امن دستگاههای IoT کند.

در سپتامبر 2018، قانونگذار ایالتی کالیفرنیا قانون SB-327 مربوط به حفظ حریم خصوصی اطلاعات را تصویب کرد: قانونی که الزامات امنیتی دستگاههای IoT را که در این کشور فروخته میشود، معرفی نمود.

چه صنایعی در برابر تهدیدات امنیتی IoT آسیبپذیر هستند؟

نفوذپذیریهای امنیتی IoT میتواند در هر صنعتی اتفاق بیافتد، از خانه هوشمند گرفته تا یک کارخانه تولیدی یا یک ماشین متصل. شدت حمله تا حد زیادی به سیستم مورد حمله، دادههای جمعآوری شده و یا اطلاعات موجود در آن بستگی دارد.

یک حمله به عنوان مثال مانند غیرفعال کردن ترمزهای یک اتومبیل یا ایجاد تغییر در یک وسیله پزشکی مانند پمپ انسولین که برای تجویز بیش از حد دارو برای بیمار هک شده است، میتواند بسیار خطرناک باشد. به همین ترتیب، حمله به یک سیستم خنک کننده دارو که توسط یک سیستم IoT کنترل میشود، میتواند در صورت نوسان دما و بالا رفتن آن، دوام دارو را از بین ببرد. به طور مشابه، حمله به زیرساختهای بحرانی مانند چاه نفت، شبکه انرژی یا منبع آب میتواند فاجعه بار باشد.

نحوه محافظت از سیستمها و دستگاههای IoT

روشهای امنیتی IoT بسته به نوع برنامه IoT و مکان آن در اکوسیستم IoT، میتواند متفاوت باشد. به عنوان مثال، تولیدکنندگان IoT بایستی از ابتدا بر روی امنیت ساخت از جمله ساخت سخت افزار ضد زنگ، ساخت سخت افزار ایمن، اطمینان از قابلیلت ارتقا نقاط امنیتی، ارائه بروزرسانی firmware و انجام تست داینامیک متمرکز شوند. علاوه براین تمرکز توسعه دهندهگان نیزباید بر روی توسعه امن نرم افزارو ادغام آن با سختافزار باشند. همچنین برای کسانی که از سیستمهای IoT استفاده میکنند، فراهم کردن امنیت برای سخت افزار و احراز هویت از اقدامات اساسی محسوب میشود. به همین ترتیب در مورد اپراتورها نیز بروزرسانی سیستمها، کاهش بدافزارها، نظارت، محافظت از زیرساختها و حفظ اعتبار از اهمیت ویژهای برخوردار است.

اقدامات امنیتی مرسوم IoT شامل موارد زیر است:

گنجاندن امنیت در مرحله طراحی. توسعه دهندگان IoT باید امنیت را از ابتدای تولید دستگاه، مبتنی بر مصرف کننده، شرکت و یا مصرف صنعتی مد نظر قرار دهند. فعال کردن امنیت به صورت پیش فرض، همچنین ارائه جدیدترین سیستم عاملها و استفاده از سخت افزار ایمن بسیار مهم است.

مجوزهای هاردکد شده نباید جزئی از فرایند طراحی باشد. اقدامی که توسعه دهندگان میتوانند انجام دهند این است که قبل از راه اندازی دستگاه مجوزهای دسترسی توسط کاربر به روز شود. اگر دستگاه دارای مجوز پیش فرض باشد، کاربران باید در صورت امکان آنها را با استفاده از رمز عبور قوی یا احراز هویت چند فاکتوری یا بیومتریک به روز کنند.

PKI و گواهینامههای دیجیتال. زیر ساختهای کلید عمومی (PKI) و گواهی دیجیتالی 509، نقش مهمی در توسعه دستگاههای IoT ایمن، ایجاد اعتماد و کنترل لازم برای توزیع و شناسایی کلیدهای رمزگذاری عمومی، تبادل امن دادهها از طریق شبکهها و تایید هویت ایفا میکنند.

امنیت API. تامین امنیت APIها برای محافظت از یکپارچگی دادههای ارسال شده از دستگاههای IoT به سیستمهای جمعآوری داده و اطمینان ازدسترسی دستگاهها، توسعه دهندگان و برنامههای مجاز به APIها ضروری است.

مدیریت هویت. ارائه شناسه منحصر به فرد برای هر دستگاهی به منظور شناخت، چگونگی رفتار و نحوه ارتباط آن با سایر دستگاهها و همچنین انجام اقدامات امنیتی مورد نیاز آن، بسیار مهم است.

امنیت سخت افزار. Endpoint hardening شامل ایجاد دستگاههای tamper-proof است. این امر به ویژه در مواردی که از دستگاهها در محیطهای سخت استفاده میشود، و یا در جایی که آنها از نظر فیزیکی کنترل نشوند، مهم است.

رمزگذاری قوی برای برقراری ارتباط بین دستگاهها بسیار مهم است. دادهها در حالت استراحت و انتقال باید با استفاده از الگوریتمهای رمزنگاری محافظت شوند. این موضوع شامل استفاده از سیستم مدیریت کلید میباشد.

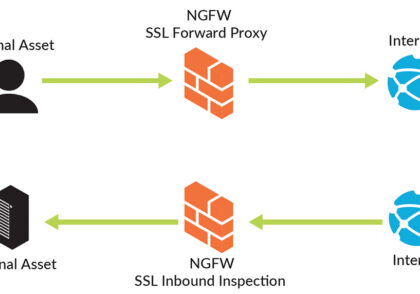

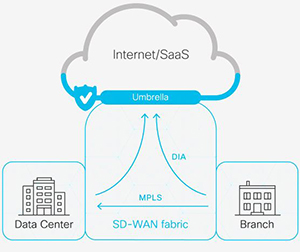

امنیت شبکه. محافظت از شبکه IoT شامل تضمین امنیت درگاه، غیرفعال کردن درگاه ارسال و عدم دسترسی به درگاه در صورت عدم نیاز، استفاده از antimalware، فایروالها و سیستم تشخیص نفوذ/سیستم پیشگیری از نفوذ، مسدود کردن آدرسهای IP غیرمجاز و اطمینان از بروزرسانی سیستمها و به روز بودن آنها میباشد.

کنترل دسترسی به شبکه. کنترل دسترسی به شبکه (NAC) میتواند به شناسایی و موجودی دستگاههای IoT که به یک شبکه وصل میشوند، کمک کند. این کار نیازمندی های لازم برای ردیابی و نظارت بر دستگاهها را فراهم میکند.

دستگاههای IoT که نیاز به اتصال مستقیم به اینترنت را دارند باید در شبکههای خود ایزوله شوند و دسترسی محدودی به شبکه سازمانی داشته باشند. بخشهای مختلف شبکه بایستی جهت شناسایی فعالیتهای غیر عادی مانیتور شوند و در صورت شناسایی یک مسئله اقدامات لازم انجام پذیرد.

دروازههای امنیتی. به عنوان واسطه بین دستگاههای IoT و شبکه عمل میکنند. دروازههای امنیتی نسبت به دستگاههای IoT قدرت پردازش، حافظه و توانایی بیشتری دارند که به آنها این امکان را میدهد تا با ارایه ویژگیهایی مانند فایروالها از عدم دسترسی هکرها به دستگاههای IoT اطمینان حاصل کنند.

مدیریت بروزرسانی/بروزرسانیهای مداوم نرمافزار. فراهم کردن کردن ابزارهای بروزرسانی دستگاهها و نرمافزار از طریق اتصالات شبکه یا از طریق اتوماسیون بسیار مهم است. همچنین داشتن یک منبع اطلاعرسانی در مورد آسیبپذیریها جهت بروزرسانی دستگاهها در اسرع وقت حائز اهمیت است.

امنیت IoT و سیستمهای عملیاتی برای بسیاری از تیمهای امنیتی موضوع جدیدی است. آشنایی کارمندان امنیتی با سیستمهای جدید و ناشناخته، یادگیری معماریها و زبانهای برنامه نویسی جدید و آمادگی در مقابل چالشهای امنیتی جدید بسیار مهم است. تیمهای امنیتی نیز باید به طور منظم آموزشهای لازم درباره تهدیدات و اقدامات امنیتی مدرن را دریافت کنند.

یکپارچه کردن تیمها. در کنار آموزش، ادغام تیمهای متفاوت و منظم میتواند مفید باشد. به عنوان مثال، داشتن توسعه دهندگان برنامه نویسی با متخصصان امنیتی میتواند این اطمینان حاصل کند که کنترلهای مناسب در مرحله توسعه به دستگاهها اضافه میشوند.

آموزش مشتری. مشتریان باید از خطرات سیستمهای IoT آگاه شوند و در مورد اقداماتی که میتوانند در جهت افزایش امنیت دستگاههای IoT از جمله بروزرسانی مجوزهای پیش فرض و اعمال بروزرسانیهای نرمافزاری انجام شوند، مطلع سازند. مشتریان همچنین میتوانند نقش اصلی را در ایجاد نیاز برای تولید کنندگان جهت تولید دستگاه ایمن و عدم استفاده از دستگاههایی که مطابق با استانداردهای امنیتی بالا طراحی نشده باشند، ایفا کنند.

برای هر گونه توسعه IoT، سنجیدن هزینه امنیت در برابر خطرات قبل از اجرا بسیار مهم است.

دیدگاهتان را بنویسید